Bezpieczeństwo danych jest istotne w dzisiejszym cyfrowym krajobrazie, zwłaszcza jeśli chodzi o przetwarzanie w chmurze. Nie można tego wystarczająco podkreślić. Ponieważ ludzie i organizacje przenoszą swoje operacje i dane do chmury, ważne jest, aby mieć silne zabezpieczenia przed cyberatakami.

We współczesnych operacjach usługi w chmurze stały się kluczowe, oferując skalowalność, elastyczność i opłacalność. Jednak rosnąca zależność od usług w chmurze wiąże się również z wieloma kwestiami bezpieczeństwa.

Wyzwania napotkane przy zapewnianiu ochrony danych w środowiskach przetwarzania w chmurze zostaną przeanalizowane w tym artykule, przy jednoczesnym zbadaniu procedur mających na celu przezwyciężenie tych wyzwań i wzmocnienie środków bezpieczeństwa.

Bezpieczeństwo przetwarzania w chmurze

Przetwarzanie w chmurze całkowicie zmieniła sposób funkcjonowania organizacji, oferując wygodne i elastyczne rozwiązanie do przetwarzania, przechowywania i dostępu do danych. Ochrona wrażliwych danych jest wygodna, ale wymaga również silnych procedur bezpieczeństwa.

Dostarczanie usług obliczeniowych przez Internet, takich jak bazy danych, pamięć masowa, oprogramowanie, sieci i analizy, jest określane jako przetwarzanie w chmurze. Trzy podstawowe komponenty – oprogramowanie jako usługa (SaaS), platforma jako usługa (PaaS) i infrastruktura jako usługa (IaaS) – oferują różne stopnie administracji i kontroli.

Środowiska chmurowe mogą być narażone na różne rodzaje ryzyka i zagrożeń bezpieczeństwa, w tym złośliwe oprogramowanie, nielegalny dostęp, zagrożenia wewnętrzne i naruszenia zgodności. Zagrożenia te mogą być spotęgowane przez współdzielony charakter infrastruktury chmury i zależność od zewnętrznych dostawców.

Aby zachować dyskrecję Dostępność informacji, integralność i przetwarzanie w chmurze zależą od ochrony danych. Silne środki bezpieczeństwa, w tym szyfrowanie, ograniczenia dostępu, regularne audyty i monitorowanie, mogą pomóc obniżyć ryzyko i zapewnić zgodność z przepisami.

Zrozumienie bezpieczeństwa przetwarzania danych w chmurze jest niezbędne, aby organizacje mogły korzystać z zalet chmury, jednocześnie chroniąc się przed możliwymi zagrożeniami i lukami w zabezpieczeniach. Firmy mogą zdobyć zaufanie swoich interesariuszy i klientów, stawiając środki ochrony danych na pierwszym miejscu i działając bezpiecznie w cyfrowym krajobrazie.

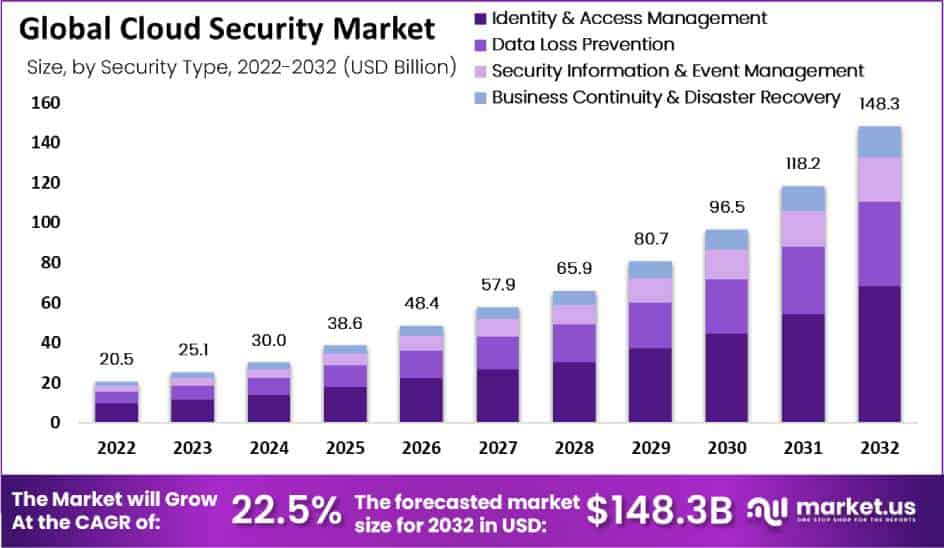

The Globalne bezpieczeństwo w chmurze Oczekuje się, że wielkość rynku osiągnie 148,3 mld USD do 2032 roku, wykazując imponujący CAGR na poziomie 22,5% w latach 2022-2032, z obecnej wartości 20,5 mld USD w 2022 roku.

Typowe wyzwania związane z bezpieczeństwem w chmurze obliczeniowej

Chmura obliczeniowa w dalszym ciągu przekształca cyfrowy świat, co pociąga za sobą wiele problemów związanych z bezpieczeństwem, z którymi organizacje muszą sobie poradzić, aby chronić swoje dane i operacje.

- Naruszenia danych i nieautoryzowany dostęp: Naruszenia danych i ryzyko nieautoryzowanego dostępu są jednymi z głównych obaw związanych z przetwarzaniem w chmurze. Luki w zabezpieczeniach mogą zostać wykorzystane przez hakerów w celu uzyskania dostępu do poufnych informacji, co stanowi poważne zagrożenie dla integralności i poufności danych.

- Zagrożenia wewnętrzne i utrata danych: Niezamierzone ujawnienie danych przez wykonawców lub pracowników mających dostęp do delikatnych informacji może spowodować nieszczęście lub wyciek informacji z powodu złośliwej działalności. Niezależnie od tego, czy jest to celowe, czy nieumyślne, zagrożenia wewnętrzne stanowią kluczowe ryzyko dla bezpieczeństwa chmury.

- Podatności we współdzielonej infrastrukturze: Ponieważ atak na informacje lub aplikację jednego użytkownika może wpłynąć na innych posiadających podobną infrastrukturę, ten wspólny model ma słabe punkty. Warunki w chmurze zwykle zależą od współdzielonej struktury, umożliwiającej kilku użytkownikom współdzielenie zasobów i usług.

Organizacje mogą zapewnić bezpieczny, zmodernizowany klimat i kontrolować zagrożenia związane z przetwarzaniem w chmurze. Zwracanie uwagi na te standardowe kwestie bezpieczeństwa ma kluczowe znaczenie dla firm, aby nadzorować zagrożenia i chronić swoje zasoby w chmurze, poprzez wykonywanie solidnych wysiłków w zakresie bezpieczeństwa, utrzymywanie stałych zasad i umożliwianie kultury dbałości o bezpieczeństwo.

Strategie zwiększania bezpieczeństwa przetwarzania w chmurze

Oferując niezrównaną zdolność adaptacji i wszechstronność, chmura obliczeniowa stała się niezbędna dla współczesnych organizacji. Wraz z tym komfortem pojawia się obowiązek zagwarantowania silnych środków bezpieczeństwa w celu ochrony delikatnych danych i operacji. Oto kilka technik poprawy bezpieczeństwa chmury obliczeniowej.

- Techniki szyfrowania i maskowania danych: Techniki szyfrowania i maskowania informacji zapewniają ochronę poufnych danych podczas ich przesyłania i przechowywania. Firmy mogą zmniejszyć ryzyko nieautoryzowanego dostępu i naruszenia informacji poprzez szyfrowanie danych przed ich przechowywaniem w chmurze i stosowanie maskowania w celu ukrycia poufnych informacji.

- Rozwiązania do zarządzania tożsamością i dostępem (IAM): Rozwiązania IAM odgrywają kluczową rolę w kontrolowaniu dostępu do zasobów w chmurze. Wykonując solidne mechanizmy uwierzytelniania, na przykład uwierzytelnianie wieloskładnikowe (MFA) i kontrolę dostępu opartą na rolach (RBAC), organizacje mogą utrzymywać granularne zasady dostępu i zmniejszać ryzyko niezatwierdzonego dostępu.

- Ciągłe monitorowanie i wykrywanie zagrożeń: Regularne inspekcje i funkcje wykrywania ataków umożliwiają przedsiębiorstwom natychmiastową identyfikację i reagowanie na naruszenia bezpieczeństwa. Organizacje mogą zapobiegać incydentom związanym z bezpieczeństwem, wykorzystując kanały informacji o atakach oraz technologie zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) w celu wcześniejszej identyfikacji podejrzanych działań.

- Bezpieczna konfiguracja i zarządzanie poprawkami: Zagwarantowanie bezpiecznej konfiguracji i terminowego zarządzania poprawkami ma fundamentalne znaczenie dla ochrony infrastruktury chmury przed lukami w zabezpieczeniach. Poprzez konsekwentną ocenę konfiguracji chmury, stosowanie najlepszych praktyk bezpieczeństwa i natychmiastowe naprawianie znanych luk w zabezpieczeniach, organizacje mogą zmniejszyć ryzyko wykorzystania przez złośliwe podmioty.

- Odzyskiwanie po awarii i planowanie kopii zapasowych: Pomimo najlepszych środków bezpieczeństwa, incydenty takie jak awarie danych lub katastrofalne zdarzenia mogą wystąpić niezależnie od sytuacji. W związku z tym fundamentalne znaczenie ma posiadanie mocnych stron planu odzyskiwania danych i tworzenia kopii zapasowych. Poprzez niezawodne tworzenie kopii zapasowych danych, testowanie metodologii odzyskiwania danych po awarii i bycie świadomym oczywistych otępień w różnych obszarach geograficznych, organizacje mogą ograniczyć przestoje i utratę informacji w przypadku wystąpienia incydentu bezpieczeństwa.

Przyjęcie tych procedur może zasadniczo przeprojektować bezpieczeństwo przetwarzania w chmurze i zaangażować organizacje w wykorzystanie największych ograniczeń chmury przy jednoczesnym skutecznym zmniejszeniu ryzyka. Koncentrując się na działaniach związanych z bezpieczeństwem i zachowując czujność wobec pojawiających się ataków, organizacje mogą wspierać zaufanie swoich klientów i wspólników oraz bezpiecznie pracować w erze komputerowej.

Najlepsze praktyki ochrony danych w chmurze

Zagwarantowanie bezpieczeństwa skomplikowanych danych ma kluczowe znaczenie w erze, w której organizacje są przez nie napędzane. Rosnące wykorzystanie chmury obliczeniowej oznacza konieczność wdrożenia solidnych metod ochrony wrażliwych danych. Poniżej przedstawiono kilka zalecanych metod zabezpieczania informacji w chmurze:

- Szyfrowanie: Szyfrowanie danych zarówno w spoczynku, jak i w tranzycie, dodaje warstwę bezpieczeństwa, czyniąc je nieczytelnymi dla niezatwierdzonych użytkowników. Proszę stosować solidne algorytmy szyfrowania, aby chronić delikatne dane przed możliwymi naruszeniami.

- Tworzenie kopii zapasowych i odzyskiwanie danych: Proszę opracować energiczny system tworzenia kopii zapasowych i odzyskiwania danych, aby zagwarantować ciągłość biznesową w przypadku utraty danych lub naruszenia bezpieczeństwa. Należy rutynowo tworzyć kopie zapasowe danych w lokalizacjach zewnętrznych i testować techniki tworzenia kopii zapasowych, aby zagwarantować ich skuteczność.

- Regularne audyty i monitorowanie: Należy przeprowadzać regularne przeglądy środowiska chmurowego w celu rozpoznania luk w zabezpieczeniach i słabych punktów. Proszę stale monitorować rozwiązania, aby wykrywać podejrzane działania i potencjalne ataki na bezpieczeństwo w czasie rzeczywistym.

- Kontrola dostępu: W celu koordynowania tego, kto może uzyskać dostęp do Państwa informacji w chmurze, należy wdrożyć elastyczną kontrolę dostępu. Proszę korzystać z kontroli dostępu opartej na rolach (RBAC), aby wyznaczać uprawnienia z uwzględnieniem zadań i obowiązków klientów, ograniczając ryzyko niezatwierdzonego dostępu.

- Uwierzytelnianie wieloskładnikowe (MFA): Authorize uwierzytelnianie wieloskładnikowe w celu uzyskania dostępu do usług w chmurze, przewidując, że klienci powinni poddać się różnym rodzajom kontroli przed uzyskaniem dostępu. Dodaje to warstwę bezpieczeństwa i utrudnia nieautoryzowany dostęp do Państwa danych.

- Szkolenie i świadomość pracowników: Proszę pokazać swoim pracownikom najlepsze praktyki w zakresie bezpieczeństwa i podkreślić wartość potwierdzania danych w chmurze. Proszę rozwijać kulturę bezpieczeństwa, aby zapewnić, że specjaliści będą ostrożni przed wszelkimi atakami.

Przemyślenia końcowe

Omówiliśmy tutaj podstawowe techniki i wytyczne branżowe dotyczące ochrony Państwa danych w chmurze. Każdy rodzaj przygotowania jest niezbędny do zmniejszenia ryzyka i ochrony delikatnych danych, od solidnego uwierzytelniania i ograniczeń dostępu po częste oceny bezpieczeństwa i współpracę z godnymi zaufania dostawcami.

Potrzeba nadania bezpieczeństwu w chmurze najwyższej wagi w strategiach biznesowych będzie po prostu rosła wraz z postępem rozwoju. Aby zmniejszyć ryzyko, organizacje muszą dokonywać krytycznych inwestycji w protokoły bezpieczeństwa, szkolić pracowników w zakresie świadomości bezpieczeństwa i współpracować z solidnymi spółdzielniami ekspertów w dziedzinie chmury.

W celu zabezpieczenia danych w chmurze należy przyjąć kompleksową strategię, która łączy w sobie uczestnictwo, staranne planowanie i obietnicę ciągłego postępu. zabezpieczenie danych, zmniejszenie ryzyka i zapewnienie długoterminowej rentowności organizacji poprzez skupienie się na bezpieczeństwie w chmurze i przyjęcie przyjętej metodologii poprzez przyjęcie sugerowanych praktyk i skupienie się na bezpieczeństwie w chmurze w swoich procesach.