Sysdig Threat Research Team (TRT) opublikował swoją najnowszą publikację. Cloud-Native Security & Usage Report for 2024. Raport rzuca dodatkowe światło na krytyczne luki związane z obecnymi praktykami bezpieczeństwa kontenerów. Ten wpis na blogu zagłębia się w skomplikowaną równowagę między wygodą, wydajnością operacyjną i rosnącymi zagrożeniami ze strony zaawansowanych trwałych zagrożeń (APT) w świecie efemerycznych kontenerów – i co możemy zrobić, aby zapobiec tym zagrożeniom w ciągu milisekund.

Atakujący dostosowali się do efemerycznych kontenerów

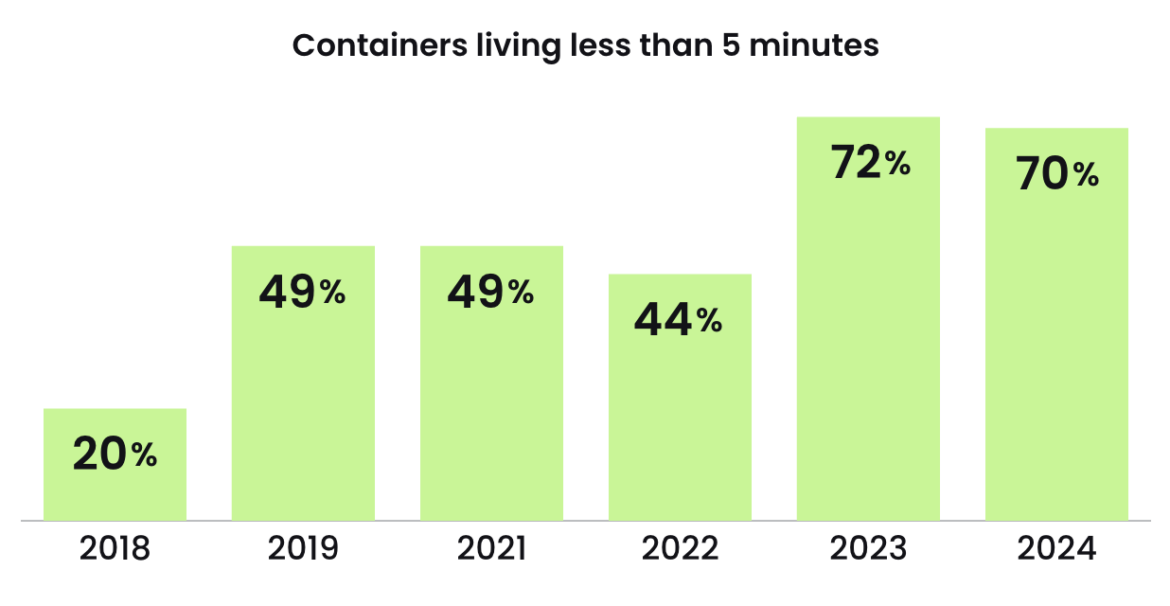

Uderzającym odkryciem z raportu Sysdig jest coraz bardziej ulotna żywotność kontenerów. Około 70% kontenerów ma obecnie żywotność krótszą niż pięć minut. Chociaż ta efemeryczna natura może być korzystna dla zarządzania zasobami, stanowi ona również wyjątkowe wyzwanie dla bezpieczeństwa. Atakujący, dostosowując się do tych ulotnych okien, udoskonalili swoje metody przeprowadzania szybkiego, zautomatyzowanego rekonesansu. W raporcie podkreślono, że typowy atak w chmurze rozwija się w ciągu zaledwie 10 minut, co podkreśla potrzebę reagowania w czasie rzeczywistym.

Jak zapobiegać eksfiltracji danych w efemerycznych kontenerach?

Wiele organizacji zdecydowało się na korzystanie z oprogramowania open-source Falco do wykrywania zagrożeń w czasie rzeczywistym w środowiskach natywnych dla chmury. W przypadkach, gdy przeciwnik zdecyduje się użyć istniejącego narzędzia, takiego jak kubectl cp aby skopiować artefakty z systemu plików kontenera do zdalnej lokalizacji za pośrednictwem płaszczyzny kontrolnej Kubernetes, Falco może wywołać wykrycie w ciągu milisekund.

- rule: Exfiltrating Artifacts via Kubernetes Control Plane

desc: Detect artifacts exfiltration from a container's file system using kubectl cp.

condition: >

open_read

and container

and proc.name=tar

and container_entrypoint

and proc.tty=0

and not system_level_side_effect_artifacts_kubectl_cp

output: Exfiltrating Artifacts via Kubernetes Control Plane (file=%fd.name evt_type=%evt.type user=%user.name user_uid=%user.uid user_loginuid=%user.loginuid process=%proc.name proc_exepath=%proc.exepath parent=%proc.pname command=%proc.cmdline terminal=%proc.tty)

priority: NOTICE

tags: [maturity_incubating, container, filesystem, mitre_exfiltration, TA0010]To Zasada Falco może zidentyfikować potencjalną eksfiltrację sekretów aplikacji z systemów plików kontenerów efemerycznych, potencjalnie ujawniając wyniki nieautoryzowanego dostępu i nadużycia płaszczyzny kontroli poprzez skradzione tożsamości (takie jak skradzione dane uwierzytelniające, takie jak Kubernetes). serviceaccount tokeny). W przypadkach, w których atak może rozpocząć się i zakończyć w czasie krótszym niż 5 minut, potrzeba szybkiej reakcji jest krytyczna. Niestety, tylko ta reguła Falco powiadomi użytkowników o próbie eksfiltracji. Potrzebujemy dodatkowego dodatku, aby całkowicie zatrzymać tę akcję.

Zapobieganie eksfiltracji danych za pomocą Falco Talon

Falco Talon został niedawno zaprojektowany jako silnik odpowiedzi typu open source do izolowania zagrożeń, w szczególności na platformie orkiestracji kontenerów Kubernetes. Ulepsza on silnik wykrywania chmury Falco o rozwiązanie bez kodu. W tym przypadku zespoły ds. operacji deweloperskich i bezpieczeństwa mogą płynnie tworzyć proste reguły Talon, które reagują na istniejące Falco w czasie rzeczywistym. Proszę zauważyć, jak poniższa reguła Talon z wdziękiem kończy obciążenie, jeśli zostanie oznaczone jako wyzwalające wspomniane “Eksfiltracja artefaktów przez Kubernetes Control Plane” Reguła Falco.

- name: Prevent control plane exfiltration

match:

rules:

- "Exfiltrating Artifacts via Kubernetes Control Plane"

action:

name: kubernetes:terminate

parameters:

ignoreDaemonsets: true

ignoreStatefulsets: true

grace_period_seconds: 0Code language: JavaScript (javascript)W powyższym przykładzie akcja wybiera wykorzystanie istniejących prymitywów Kubernetes do łagodnego zakończenia o nazwie “kubernetes:terminate“. Ważne jest, aby aplikacja obsługiwała zakończenie z wdziękiem, tak aby wpływ na użytkownika końcowego był minimalny, a czas przywracania był jak najkrótszy – w przeciwieństwie do SIGKILL, który jest znacznie bardziej zdecydowany.

W praktyce jest to terminate oznacza, że Państwa kapsuła będzie obsługiwać SIGTERM i rozpocznie wyłączanie po otrzymaniu wiadomości. Wiąże się to z zapisaniem stanu, zamknięciem połączeń sieciowych i zakończeniem pozostałej pracy.

W Falco Talon parametry “grace_period_seconds” określa czas w sekundach przed usunięciem kapsuły. Wartość zero oznacza natychmiastowe usunięcie. Jeśli zostanie skonfigurowany, atakujący zostanie natychmiast wyrzucony z sesji, a zatem nie będzie mógł eksfiltrować danych.

Zagrożenie ze strony szybkich i zwinnych napastników

Nie można lekceważyć zwinności atakujących w środowisku chmury. Po uzyskaniu dostępu szybko zdobywają wiedzę o środowisku, gotowi do realizacji swoich złośliwych celów. Ta szybka adaptacja oznacza, że nawet krótkotrwałe, podatne na ataki obciążenia mogą narazić organizacje na znaczne ryzyko. Tradycyjne modele bezpieczeństwa, które opierają się na dłuższych czasach reakcji, okazują się niewystarczające w obliczu tych szybko rozwijających się zagrożeń.

Wnioski

Spostrzeżenia z raportu Sysdig jednoznacznie wzywają do strategicznej ponownej oceny podejść do bezpieczeństwa w środowiskach Kubernetes. W odpowiedzi na wyzwania związane z ograniczoną widocznością i potrzebą skutecznej kontroli bezpieczeństwa w efemerycznych kontenerach i obciążeniach, projekty takie jak Cloud Native Computing Foundation (CNCF) Falco i jego najnowszy towarzysz Falco Talon o otwartym kodzie źródłowym, pojawiły się jako istotne narzędzia. Zaprojektowane z myślą o zawiłościach krótkotrwałych (poniżej 5 minut) kontenerów, rozwiązania te oferują monitorowanie bezpieczeństwa w czasie rzeczywistym i ciągłe skanowanie, przechodząc od zalecanych praktyk do podstawowych elementów arsenału bezpieczeństwa Kubernetes.

Organizacje muszą znaleźć równowagę między korzystaniem z wygody natywnych technologii chmurowych a egzekwowaniem rygorystycznych protokołów bezpieczeństwa. Ponieważ atakujący coraz częściej wykorzystują efemeryczny charakter kontenerów, reakcja organizacji musi być zarówno dynamiczna, jak i proaktywna. Narzędzia takie jak Falco i Falco Talon stanowią przykład responsywnych, zaawansowanych środków bezpieczeństwa niezbędnych do poruszania się w tym krajobrazie. Zapewniają one bardzo potrzebną widoczność i kontrolę w celu wykrywania zagrożeń i reagowania na nie w czasie rzeczywistym, zwiększając tym samym poziom bezpieczeństwa w tych szybko zmieniających się środowiskach.

Zapewnienie solidnego cyberbezpieczeństwa w obliczu wyrafinowanych zagrożeń jest niewątpliwie wyzwaniem, ale dzięki odpowiednim narzędziom i strategiom jest w zasięgu ręki. Integracja rozwiązań takich jak Falco i Falco Talon ze środowiskami Kubernetes jest kluczem do ochrony przed dzisiejszymi zaawansowanymi zagrożeniami, zapewniając bezpieczny, wydajny i odporny ekosystem natywny dla chmury w przyszłości.